この記事では現在話題になっているマイクラのMOD、プラグインを対象としたマルウェア【fractureiser】について

現状判明していることと、検出ツールの使い方について要点を絞って紹介していきます。

参照元

概要

悪意のあるユーザーが複数のアカウントを作成。

マルウェアを含むプロジェクトをCurseForge、dev.bukkit.orgにアップロードしていることが判明。

(既にこの件に関連するすべてのアカウントはBANされているようです。)

更にこれらのマルウェアのいくつかは、Better Minecraftを含む人気のあるmodpacksに埋め込まれてしまいました。

4月18日頃から悪意のあるプラグイン、MODの報告があります。

このマルウェアは複数の「ステージ」で構成されており、各ステージが次のステージのダウンロードと実行を担当します。

合計で3つの既知のステージ(ステージ1、2、3)があり、感染したjarファイルは「ステージ0」として機能し、プロセス全体を開始します。

ステージ3はマルウェアの「首謀者」であり、以下の様な事を実行します。

- クリップボードの内容を読み取る

- Microsoft アカウントの認証情報を盗む

- Minecraft MOD のように見えるシステム上のすべてのjarファイルをスキャンし、それらにステージ 0 を混入

- 多くの Web ブラウザの Cookie とログイン情報を盗む

- クリップボード内の暗号通貨アドレスを、攻撃者が所有していると思われる代替アドレスに置き換え

- Discordの認証情報を盗む

- さまざまなランチャーから Microsoft および Minecraft の認証情報を盗む

- 暗号通貨ウォレットを盗む

更に詳しく、各ステージ毎にどのような挙動をするのかを知りたい人はこちらのサイトを参考にしてください

現在可能な対応

このマルウェアのコントロールサーバは現在オフラインですが、過去2~3週間にCurseForge、Bukkit plugin repositoryからダウンロードしたMODについては特に注意してください。

また、このマルウェアはWindows Defender、類似のマルウェア対策製品によって検出される可能性は低いです。

その為、今後は通知があるまでは、全てのMOD、プラグインこのマルウェアに感染している可能性があると考え、

しばらくはMOD等のダウンロードは控えてください。

どうしても新しくMODやプラグインをダウンロード・導入したいという場合でも、起動前に必ず下記のツールでチェックしてください。

現時点で判明しているfractioniserの仕様から、既にウイルスは公開されている MOD (パック) から完全に駆除されたと考えられています。

また、既に各プラットフォーム側で対策されたので、今回の騒動は終息しました。

CurseForge と Modrinth の両方で MOD のアップロードがオンラインに戻されたため、模倣マルウェア作成者が新しいウイルスを作成する可能性があります。

感染の確認方法

今使っているPCが感染していないか確認するためには現在CurseForgeから配信されている2つのソフトを実行する必要があります。

上記のサイトへアクセスし、2つのソフトをダウンロードしてください。

- DetectionTool

- JarInfectionScanner

from here 、linked hereをクリックするとダウンロードが開始されます。

DetectionTool

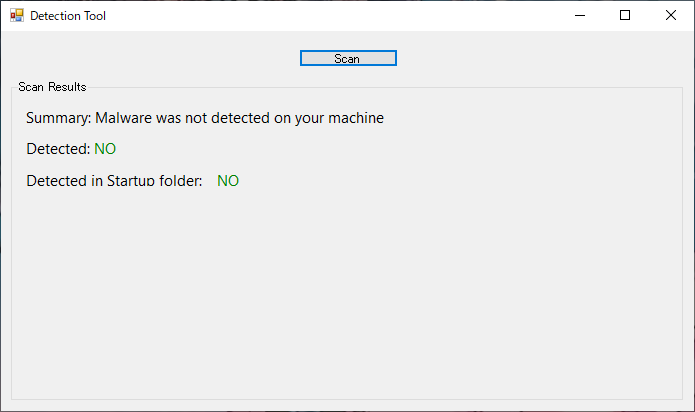

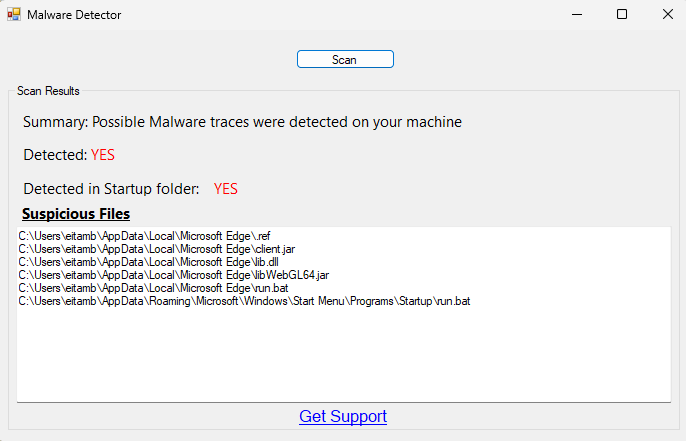

まずは DetectionTool を実行し、PCが既にマルウェアに感染しているかどうかを確認します。

感染していなかった場合

DetectionTool-*.*.*.exe (*部分にはバージョンを表す数字)を実行し、下記の様な表示が出た場合は感染していません。

感染している疑いが場合

感染している疑いがある場合はこのような表示がでます。

JarInfectionScanner

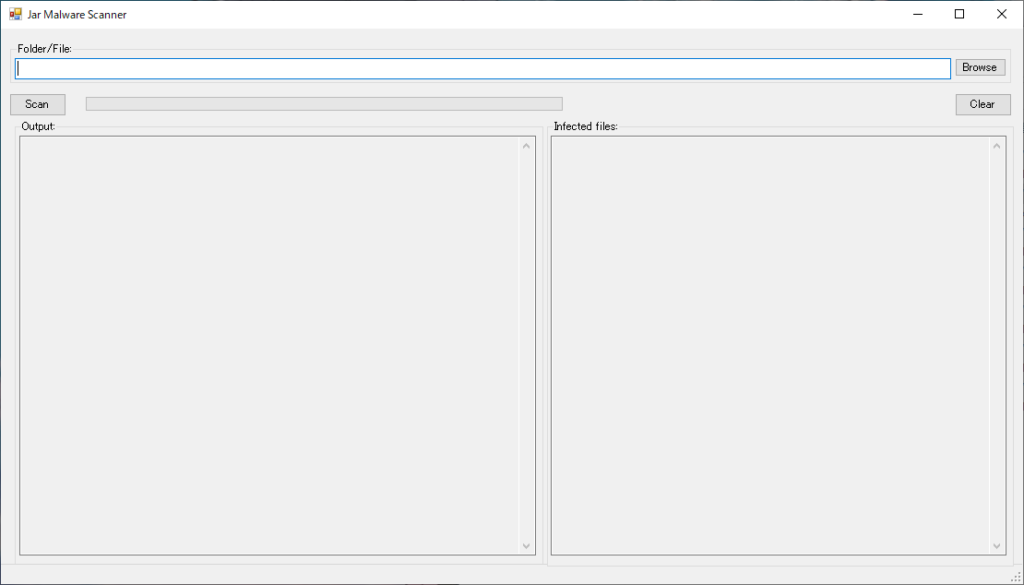

次に JarInfectionScanner を実行し、休眠状態や他の感染したMOD・Jarファイルがあるかどうかを確認します。

このツールに寄って、ステージ0の脆弱性をスキャンし、感染したJarファイルを検出することができます。

ダウンロードした JarInfectionScanner.zip を解凍し、JarInfectionScanner.exe を起動してください。

Browse をクリックし、 jarファイルを含むフォルダを選択してください。Scanをクリックすると選択したフォルダとそのサブフォルダすべてチェックします。

おそらく多くの人が使っているであろう .minecarft は隠しフォルダの中にある為、必ず隠しフォルダを表示してから作業してください。

デフォルトのふぁいる場所 : C:\ユーザー\(ユーザ名)\AppData\Roaming\.minecraft

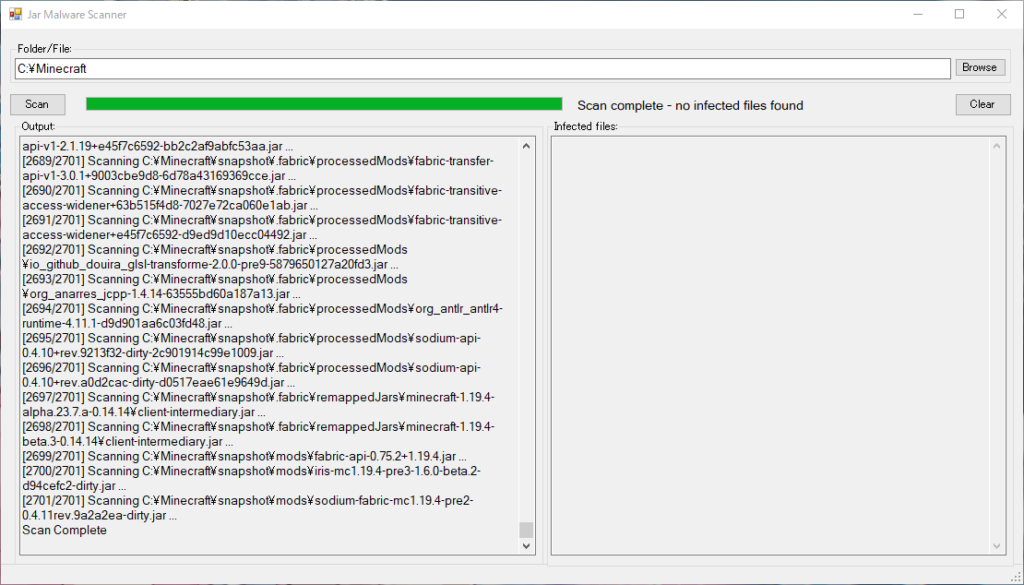

感染していなかった場合

感染していなかった場合は、右の欄に何も表示されません。

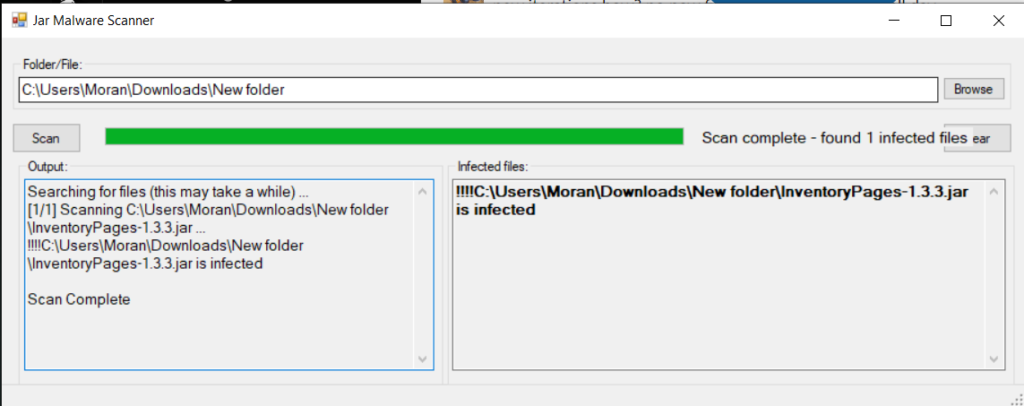

感染している疑いがある場合

感染している疑いがあるファイルが見つかった場合は右の欄にこの様に表示されます。

感染していた場合の対処方法

上記の検出ツールを実行し、感染している疑いがある判断された場合、

先ずはDetectionToolで検出されたファイルが意図的に配置したものでないかを確認してください。

検出されたファイルが意図的に配置したものでなかった場合、各ファイルの保存先に移動し、削除してください。

念の為、ファイルを削除後にツールを再実行し、他に何も見つからないことを確認してください。

JarInfectionScanner で検出されたJarファイルについては、必ず削除してください。

現時点では、これによって何ができるのか、またその意図が何なのかは完全にわかっていないため、症状を取り除く完全な方法が見つかるまでは細心の注意を払う必要があります。

ここに記載されている内容はすべて、既に判明している事だけです。

重要な情報、更新を見逃さないようにこまめに下記のページを確認してください。

システム上でフラクチャライザーのステージ 2 ファイルが見つかった場合は

ステージ 3 のコードが実行され、マシンに感染している可能性が非常に高くなります。

現時点での最善の選択肢は、そのシステム上のすべてが完全に侵害されていると想定することです。

- 失いたくないものはすべてフラッシュ ドライブまたは外部ディスクにバックアップ(とにかく定期的に行う様にしてください)

- 別のPCを使用して、感染の疑いがあるPCでログインしていたすべてのサービス (Discord、電子メールなど) のパスワードを変更。

BitWardenのようなパスワード マネージャーを使用することをお勧めします 。 - 二要素認証 (認証アプリまたは SMS) をサポートするすべてのサービスで、まだ設定していない場合は、すぐに設定を開始してください。

- 可能であれば、お近くの専門サービスに連絡して、PCに不審な点がないか適切な診断を実行してください。

あるいは、PCを初期化してOSを再インストールしてください。 - 感染していない場合の対処法については、以下のセクションをお読みください。

そこにある手順はあなたにも当てはまります。

感染していなかった場合

ステージ 2 の検出器で何も検出されなかった場合は、何も起こっていない可能性があり、問題なくプレイできます。

現在は駆除されていますが fractureiser、新しいプロトコルが確立されるまで、近い将来に新しいウイルスが出現する可能性があります。

ゲームをプレイする際には以下点に注意してください。

- すでにダウンロードして安全であることが確認された Mod と Modpack のみをプレイしてください。

- 前述の点と同じ理由で、6 月 8 日以降に新規または不明の作成者からアップロードされたものをダウンロードすることは避けてください。

- MOD(パック)の更新は避けてください。

- 今後、このような問題を検出するための新しい方法に関する開発に関するチームからの情報に注目してください。

現在感染が確認されているMOD・プラグイン

Luna Pixel Studios によると、主に 1.16.5、1.18.2、1.19.2 にある数十の Mod と Modpack が更新され、マルウェアが混入されているようです。

現在(2023/06/11 18時頃までに)確認されたMOD、modpacksおよびプラグインは以下の通りです。

感染が確認されたが、現在対応が完了している物

MOD

- Buried Barrels

- Sky Villages [Forge/Fabric]

- Simply Houses

- When Dungeons Arise -Forge/Fabric

- Skyblock Core

modpack

- Prominence [FORGE]

- Medieval MC [FORGE] – MMC3

- Better MC [FORGE] – BMC3

感染が確認されて永久に停止されたプロジェクト:

MOD

- Golem Awakening

- Phanerozoic Worlds

- Autobroadcast

- Museum Curator Advanced

- Vault Integrations (Bug Fix)

- dungeonx * Note – Not DungeonZ

- More and Ore advanced

- Anti ChatReport

- Additional Weapons+

- Create: Diesel and Oil Generators

- Ultra Swords Mod

- Simple Frames

- XPClumps

- Target Dummy

- Sleeping Bags

modpack

- UVision ENHANCED(サーバーパックのみ)

- UVision Server(サーバーパックのみ)

- UVision LITE (サーバーパックのみ)

プラグイン

- AmazingTitles

- HavenElytra

- DisplayEntityEditor

- The Nexus Event Custom Event

- SimpleHarvesting

- McBounties

- Easy Custom Foods

- AntiCommandSpam Bungeecord Support

- UltimateLevels

- AntiRedstoneCrash

- hydrationPlugin

- NoVPN

- Fragment Permission Plugin

- Skelegram – The Skript Telegram Addon!

- AntiCrashXXL

- Holographic Plots

- Beacon Waypoints

- Treecapitator

- AutoPickup Plus

- PaperCurrency

- The Auction House

- AlwaysChicken

- Tpa Deluxe Simple Teleportation

- Floating Damage

- MinecraftGPT

- DoubleJump Plus

- SculkInvasion

- SimpleHealing

- Vanilla Challenges

- TPS Bar

- SemiHardcore

- TNT Tag Minigame

- Command Timers

- InstaSmelt

- Neo Performance

- Chat Games

- ServManager

よくある質問

こちらのサイトにて、よくある質問に対しての回答が掲載されています。

以下はそれの和訳です。

コメント