2022/09/30に PaperMCから、未知のサードパーティプラグインによって拡散された、かなり厄介で広範囲に及ぶマルウェアが発見されたという発表がありました。

この記事では現在判明しているマルウェアの概要と、検出方法について書いていきます。

概要

- 少なくとも、このマルウェアは8月中旬から流行。(もっと前から流行していた可能性も高い)

- ログに 「java.net.NoRouteToHostException: No route to host」と表示されている場合は感染している可能性が高い。

- 感染してるjarファイルの内部には、「plugin-config.bin」というファイルが含まれている。

- LinuxとWindowsの両方で「vmd-gnu」というサービスを作成し、DDoSボットネットの目的で使用されていると思われる。

- その為、感染が確認できた場合はOSの再インストールが推奨されている。

- このマルウェアが実行されると、他のjarファイルへ感染する。

- 対象はあくまでjarファイルなので、マイクラのワールド自体には影響がない。

感染の確認方法

こちらのサイトに載っているコマンドをプラグインのディレクトリで実行することでも発見することが出来ますが

今回は@Optic_Fusion1氏が作成した『MCAntiMalware』ツールのWindowsでの使用方法について解説していきます。

こちらのツールは、約 1 か月前にこのマルウェアを検出しており、さらに多くの亜種を検出しています。

このツールにはさらに多くのマルウェア ソースのチェックが含まれているため、このツールを実行することを強くお勧めします。

MCAntiMalware のダウンロード

まずは以下のサイトにアクセスしてをダウンロードしてください。

ダウンロードページ : GitHub

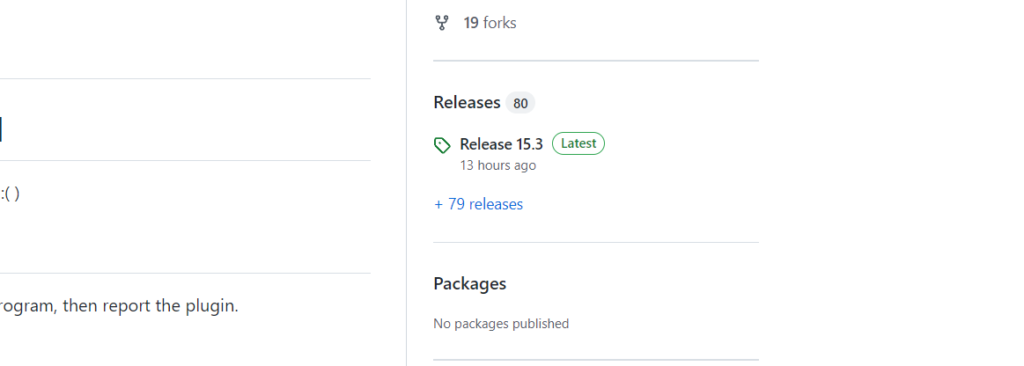

サイト右側にある Releases をクリック。

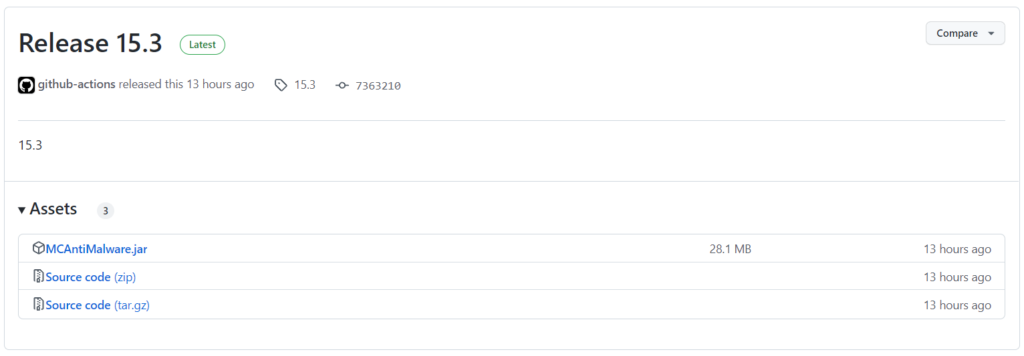

MCAntiMalware.jar をクリックしてファイルをダウンロードしてください。

MCAntiMalware の使用方法

これから先程ダウンロードした『MCAntiMalware.jar』の使用方法について解説していきます。

まずはマルウェアがアクティブにならないようにサーバーを閉じてください。

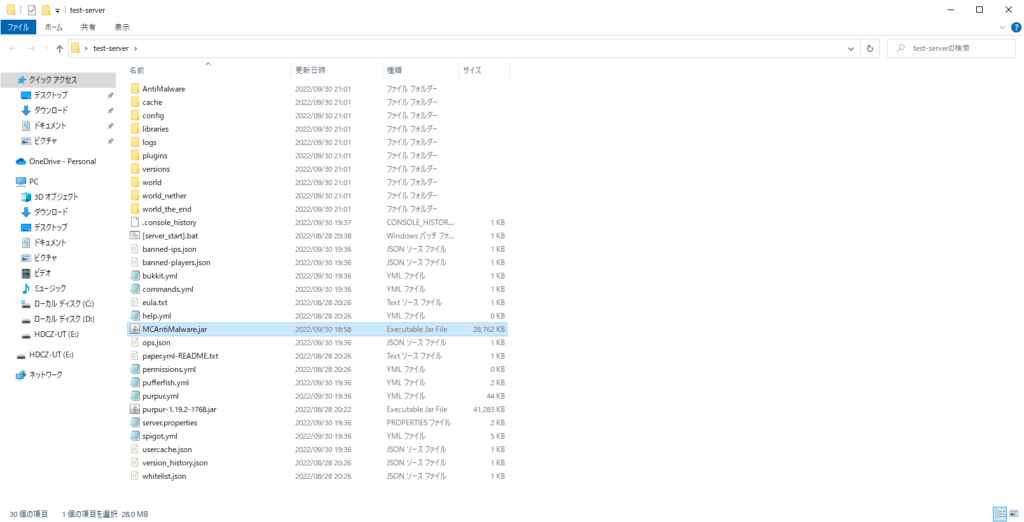

先程ダウンロードした『MAntiMalware.jar』をサーバーのディレクトリ内に配置

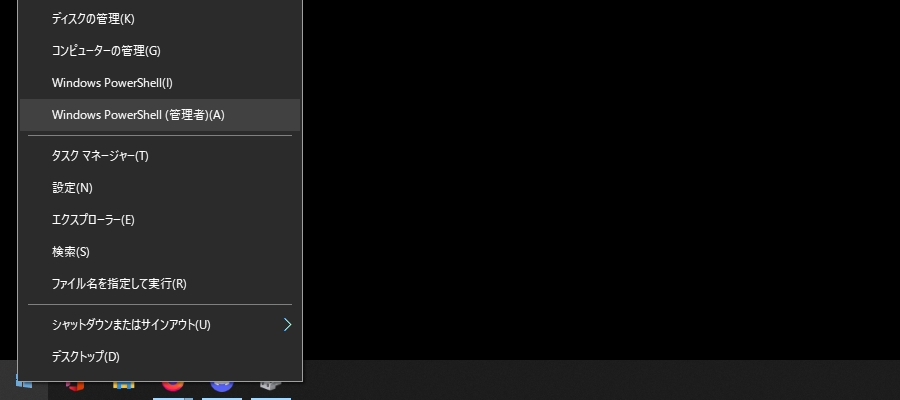

スタートボタンを右クリックし、Windows PowerShellを実行

マルチに使用しているフォルダをShift + 右クリック してパスのコピー

Windows PowerShell上でSet-Locationを実行

今回の例では下記のようになる

Set-Location "C:\Users\yu\Desktop\test-server"

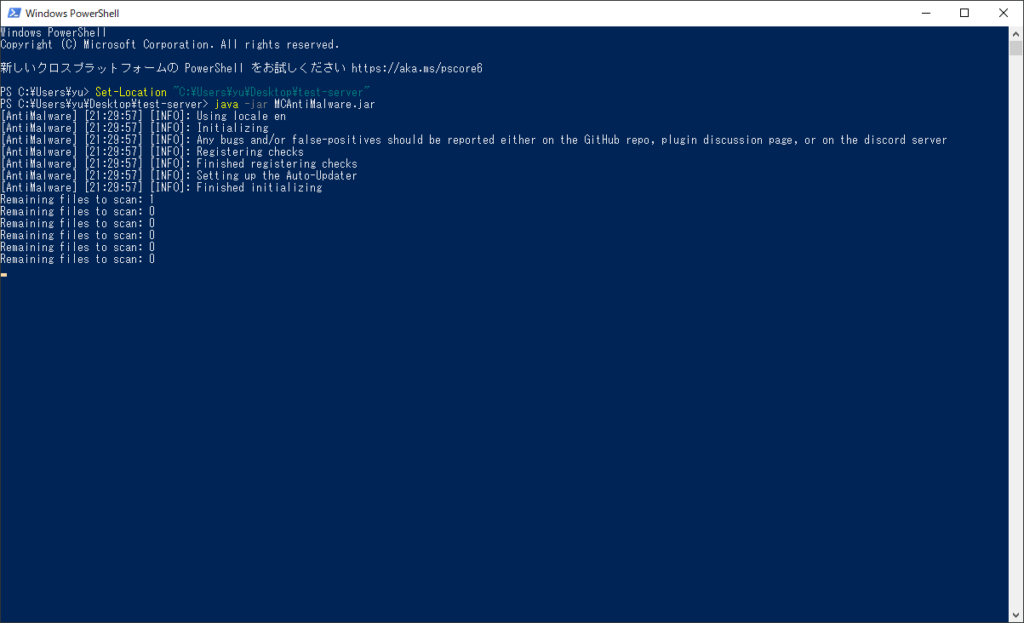

ディレクトリ指定後、下記のコマンドを実行することでチェックが始まります。

java -jar MCAntiMalware.jar感染していなかった場合

感染していなかった場合は下記のような表示になります。

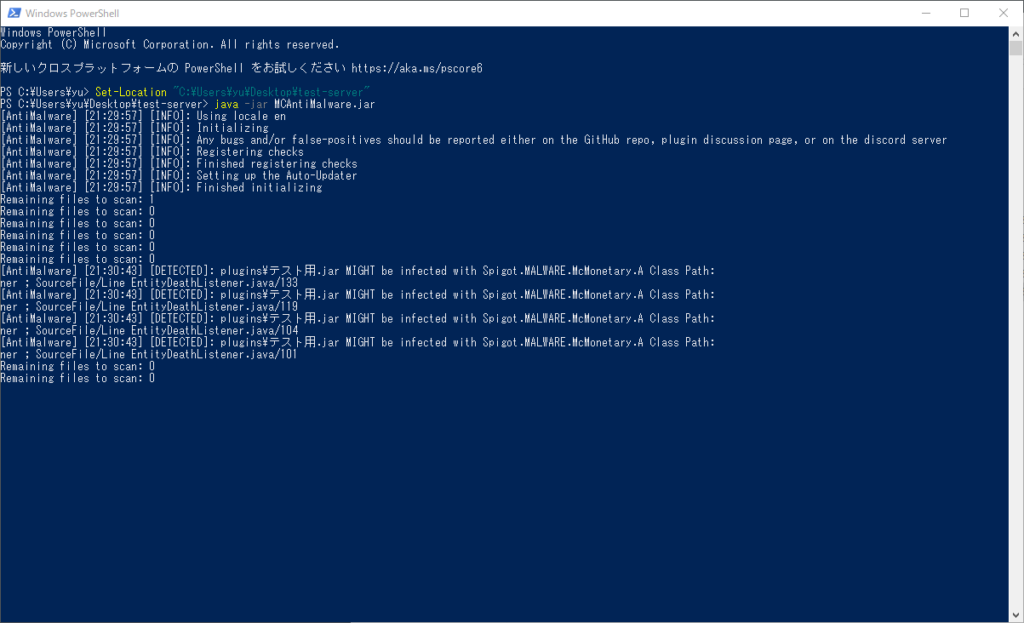

感染している疑いのある場合

感染の疑いがある場合は下記のようなコードが表示されます。

[DETECTED]: plugins\プラグイン名.jar

感染していた場合の対処法

感染していると思われる場合は、マルウェアが他の jarファイル拡散するため、すべてのjarファイルを削除して再ダウンロードしてください

また、このマルウェアは Minecraft の外部にシステム サービスをインストールすることが知られている為、

マシンをすぐに再インストールする必要があります。

手間がかかるかもしれませんが、感染したマシンを再インストールすることが重要です

そうしないと、マルウェアが残ります

終わりに

このプログラムに感染しているファイルをダウンロードしてしまっても、実行しなければ感染はしません。

その為、SpigotMC などからプラグインをダウンロードする場合は、このツールを使用してチェックすることをお勧めします 。

信頼できるソースと作成者から信頼できるプラグインのみをダウンロードすることを忘れないでください

[ads-01]

コメント